بر اساس گزارش رسانه مدیاتی، محققان حوزه امنیت چند آسیبپذیری با اهمیت را شناسایی کردهاند که زمینه جاسوسی از طریق جاروبرقی و دستگاههای چمنزن هوشمند را فراهم میکنند. در این مطالعه، محققان تجهیزات هوشمند برند Ecovacs را مورد ارزیابی قرار دادهاند که دستگاههای ماشین چمن زن و ربات جاروبرقی را شامل میشود.

جاسوسی از طریق چمن زن و جاروبرقی هوشمند چگونه امکانپذیر است؟

پیشرفت فناوری موجب شده تا سبک و حتی محل زندگی ما نیز دستخوش تغییراتی شود؛ بنابراین زندگی در خانههای معمولی با استانداردهای امروزی مطابقت ندارد. امکاناتی که خانههای هوشمند در اختیار ما قرار میدهند، از عملکرد مجموعهای از تجهیزات پیشرفته حاصل میشود که به طور پیوسته با یکدیگر در ارتباط هستند. همانطور که فناوری محیط امن و راحتتری را برای زندکی کردن فراهم میکند، استفاده از این فناوری به نگرانیهای جدیدی منجر میشود.

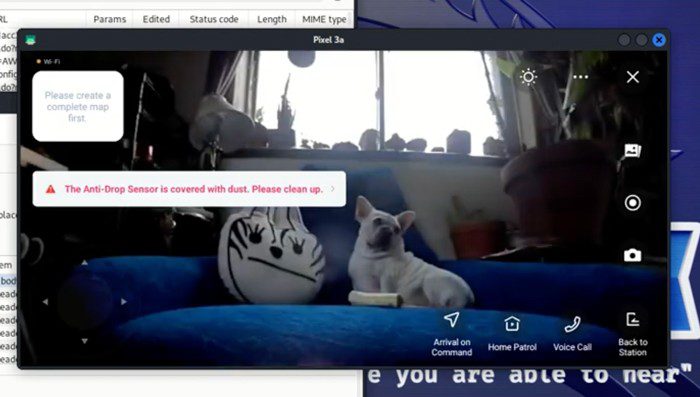

بر اساس گزارش TechCrunch، محققان امنیت داده در کنفرانس Defcon نشان دادند که امکان هک کردن میکروفون و دوربین جاروبرقی و ماشین چمن زن برند Ecovacs برای جاسوسی از کاربران آنها وجود دارد. تصویر زیر در نتیجه هک شدن یکی از تجهیزات هوشمند برند Ecovacs حاصل است.

دنیس گیز (Dennis Giese) و بریلن (Braelynn)، محققان حوزه امنیت پس از بررسی تعدادی از تجهیزات برند Ecovacs آسیبپذیریهای متعددی را شناسایی کردند که هکرها میتوانند از آنها برای هک کردن رباتها از طریق ارتباط بلوتوث و روشن کردن مخفیانه میکروفون و نیز دوربین این تجهیزات استفاده کنند.

بر اساس ادعای محققان، هر فردی که یک گوشی هوشمند را در اختیار داشته باشد میتواند به رباتهای شرکت Ecovacs متصل شود. از نظر تئوری، هکرها میتوانند کنترل ربات را از فاصله 130 متری به دست بگیرند. از آنجایی که رباتها از طریق پروتکل وای فای به شبکه اینترنت متصل هستند، هکرها میتوانند برای دفعات بعدی این تجهیزات را از فواصل خیلی دور و از طریق شبکه اینترنت نیز کنترل کنند.

یکی از محققان در مصاحبه با TechCrunch اظهار داشت: «امنیت این تجهیزات به شدت پایین است.» آنها اعلام کردند که هکرها میتوانند با کمی تلاش و از طریق سیستم عامل لینکوسی رباتها به دادههای مربوط به اتصال Wi-Fi، نقشه اتاق، همچنین میکروفون و دوربینها دسترسی پیدا کنند.

بیشتر بخوانید: دسترسی بی سیم هکرها به صفحه نمایش از طریق HDMI!

ماشینهای چمن زن رباتیک در مقایسه با جاروبرقیهای رباتیک آسیبپذیری بیشتری دارند

بر اساس ادعای محققان حوزه امنیت، از آنجایی که اتصال بلوتوث ماشینهای چمن زن رباتیک همواره در وضعیت روشن قرار دارد، آسیبپذیری بیشتری در مقایسه با جاروبرقیهای رباتیک دارند. اتصال بلوتوث جاروبرقیهای رباتیک تنها در زمان روشن شدن جاروبرقی و راهاندازی خودکار فعال میشود که 1 مرتبه در روز و برای 20 دقیقه اتفاق میافتد.

از آنجایی که چراغ یا نشانگری برای نشان دادن فعال یا غیر فعال بودن دوربین و میکروفون روی این تجهیزات هوشمند وجود ندارد، تشخیص نفوذ هکرها یا جاسوسی محاجمان فضای سایبری را برای کاربران دشوار میسازد.

برخی از مدلها برای نشان دادن روشن بودن دوربین یک فایل صوتی را در توالی هر 5 دقیقه یکبار پخش میکنند اما هکرهای حرفهای به سادگی میتوانند این ویژگی را نیز غیرفعال کنند. گیز در این رابطه اظهار داشت: «اساساً میتوانید فایل صوتی را حذف کرده یا آن را با یک فایل خالی جایگزین کنید؛ بنابراین اگر هکرها از راه دور به دوربین دسترسی پیدا کنند، دیگر صدای هشدار برای کاربران پخش نخواهد شد.»

سایر مشکلات امنیتی رباتهای Ecovacs

محققان حوزه امنیت علاوه بر اینکه در رابطه با امکان دسترسی هکرها به دوربین و میکروفون رباتها هشدار دادند، از وجود آسیبپذیریهای بیشتری نیز خبر دادند. برای مثال، دادههای ذخیره شده روی سرورهای Ecovacs که توکن احراز هویت را نیز شامل میشود، حتی پس از حذف حساب کاربری نیز روی سرور باقی میماند؛ بنابراین فردی که پس از حذف حساب کاربری خود ربات را به شخص دیگری میفروشد، همچنان قادر به جاسوسی از خریدار آن خواهد بود.

مکانیسم مقابله با سرقت ویژگی جذاب دیگری است که بر اساس ادعای محققان، عملکرد مناسبی برای محافظت از رباتهای Ecovacs ندارد. این مکانیسم طوری طراحی شده تا در زمان برداشته شده ربات از روی زمین، از کاربر کد پین درخواست شود اما از آنجایی که کد پین به صورت فایل متنی رمزنگاری نشده روی حافظه دستگاه ذخیره میشود، هکرها به سادگی میتوانند آن را بازخوانی کنند.

آسیبپذیری رباتهای Ecovacs میتواند به ایجاد شرایط بحرانی منجر شود؛ یعنی در صورتی که هکرها بتوانند به یکی از رباتهای Ecovacs نفوذ کنند، امکان هک کردن سایر رباتهای این شرکت که در محدوده ربات قربانی قرار گرفتهاند نیز فراهم میگردد.

فهرست تجهیزاتی که محققان برای بررسی آسیبپذیری و ریسکهای امنیت سایبری استفاده کردهاند، عبارتند از: Ecovacs Deebot 900 series، Ecovacs Deebot N8/T8، Ecovacs Deebot N9/T9، Ecovacs Deebot N10/T10، Ecovacs Deebot X1، Ecovacs Deebot T20، Ecovacs Deebot X2، Ecovacs Goat G1، Ecovacs Spybot Airbot Z1، Ecovacs Airbot AVA و Ecovacs Airbot ANDY.

محققان حوزه امنیت اعلام کردند که برای گزارش آسیبپذیریها با Ecovacs تماس گرفتند اما در نهایت هیچ پاسخی را از سوی این شرکت دریافت نکردند.